Hello and welcome to #root.bg!

Here you can find tutorials about linux, networks and their firewall, games and fun, as well as hobbies – rollers, drones and many more.

Here you can find tutorials about linux, networks and their firewall, games and fun, as well as hobbies – rollers, drones and many more.

Николай Николов PS3 cfw 4.55, habib, play station, ps3, the last of us 0

Може би късно, но тази седмица ми остана малко свободно време, и реших да започна да играя играта The last of us.

Може би късно, но тази седмица ми остана малко свободно време, и реших да започна да играя играта The last of us.

Прочетох доста хубави мнения за нея, както и гледах доста видео за нея. Тъй като не бях пускал ps3-ката скоро, ми се налочи да правя ъпгрейд до последния за сега излязъл ъпдейт – а именно 4.55. За моя голяма радост вече има CFW 4.55 от HABIB (ZER0 v1.00) и аз си го инсталирах. Сега мога да играя онлайн отново и смятам да я превъртя при първа възможност.

PS. Днес излезе нов DLC пакет за играта! Препоръчително е първо да сме играли първата част, и след това да мятаме и ъпдейта – The Last of Us: Left Behind

PS2. Затрил съм линковете към старите CFW версии от поста PS3-firmware links тъй като не смятам че са необходими на някой вече.. Обнових поста с най-новата версия на CFW до сега – а именно 4.55!

Николай Николов Howto haproxy, load balancer, mariadb, mysql, percona, replication 0

От известно време изпробвам различни вариянти за MySQL replication (два или повече сървъра да работят като един) Изпробвах Galera Cluster за MariaDB но ограниченията и (за сега поддържа само InnoDB) ме спъват и явно няма да стане работата с нея. Изпробвах и Percona XtraDB Cluster но и при тях положението с InnoDB е същото, така че се принудих да търся друг вариянт.

MySQL предлага replication между два сървъра посредством прехвърляне на bin логове. Няма уеб интерфейс и тн. Лично за мен е кофти за използване но друг вариянт не намерих.

Ето и начина по който успях да направя така наречения MySQL master-master replication with haproxy load balancer.

Използвах инфото от www.digitalocean.com и успях да направя 2 сървъра да бъдат едновременно мастър и слейв един на друг. По този начин независимо кой от тях падне, другия продължава да работи като мастър, и след като първия се върне на линия, другия му изпраща промените и двата се синхронизират отново.

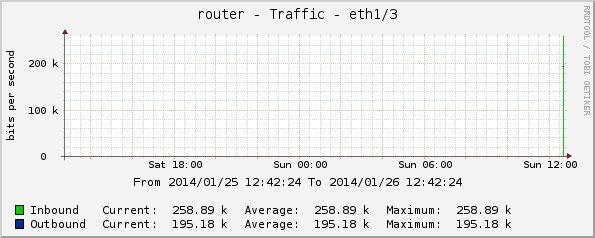

Николай Николов Работа, Howto cacti, openwrt, snmp, snmpd, tp-link 0

Тъй като използвам cacti за мониторинг на сървърите ми, исках да добавя и домашния рутер TP-LINK TL-WR841N/ND v7 който има инсталиран OpenWRT, да мога да следя трафика му. За целта инсталирах пакета mini-snmpd тъй като е доста малък на размери (сравнение със snmpd) а TP-Link-a като цяло няма кой знае колко място :

root@OpenWrt:~# df -h Filesystem Size Used Available Use% Mounted on rootfs 1.1M 632.0K 456.0K 58% /

Използвах стандартния конфигурационен файл намиращ се в /etc/config/mini_snmpd като промених community, contact и location-a.

До тук всичко добре, обаче открих че през сървъра не виждам да е отворен порт-а на snmp-то (UDP 161), а през локалната мрежа си е ок.

Тук се досетих че имах наскоро подобен проблем със SSH демона, и тогава го оправих, като добавих SSH в /etc/config/firewall.

Ето как изглеждаха нещата на практика:

nmap от сървъра:

alpha:~# nmap -sU -p 161 192.168.168.101 Starting Nmap 6.00 ( http://nmap.org ) at 2014-01-26 12:02 EET Nmap scan report for wifi (192.168.168.101) Host is up (0.00050s latency). PORT STATE SERVICE 161/udp closed snmp

nmap от вътрешната мрежа:

laptop ~ # nmap -sU -p 161 10.0.2.1 Starting Nmap 6.40 ( http://nmap.org ) at 2014-01-26 12:03 EET Nmap scan report for 10.0.2.1 Host is up (0.0012s latency). PORT STATE SERVICE 161/udp open|filtered snmp

Ето и какво промених за да оправя проблема:

добавих това в /etc/config/firewall:

#Allow snmp config rule option src wan option proto udp option dest_port 161 option target ACCEPT

И така в крайна сметка от сървъра нещата изглеждат вече така:

alpha:~# nmap -sU -p 161 192.168.168.101 Starting Nmap 6.00 ( http://nmap.org ) at 2014-01-26 12:18 EET Nmap scan report for wifi (192.168.168.101) Host is up (0.00061s latency). PORT STATE SERVICE 161/udp open|filtered snmp

Тук идва и момента в настройката на cacti-то. Нямам идея дали това е от самия демон mini-snmp или от нещо друго, но при стандартни настройки за Downed Device Detection да бъде SNMP Uptime, Cacti-то казва : SNMP Information SNMP error.

Четох в нета че този проблем се оправя като се сменя от SNMP Uptime на Ping, и Ping Method се слага на ICMP Ping.

Така при пуснато Verbose Query, резултата е следния:

Data Query Debug Information

+ Running data query [1]. + Found type = '3' [SNMP Query]. + Found data query XML file at '/usr/share/cacti/site/resource/snmp_queries/interface.xml' + XML file parsed ok. + Executing SNMP get for num of indexes @ '.1.3.6.1.2.1.2.1.0' Index Count: 3 + Executing SNMP walk for list of indexes @ '.1.3.6.1.2.1.2.2.1.1' Index Count: 3 + Index found at OID: 'iso.3.6.1.2.1.2.2.1.1.1' value: '1' + Index found at OID: 'iso.3.6.1.2.1.2.2.1.1.2' value: '2' + Index found at OID: 'iso.3.6.1.2.1.2.2.1.1.3' value: '3' + Located input field 'ifIndex' [walk] + Executing SNMP walk for data @ '.1.3.6.1.2.1.2.2.1.1' + Found item [ifIndex='1'] index: 1 [from value] + Found item [ifIndex='2'] index: 2 [from value] + Found item [ifIndex='3'] index: 3 [from value] + Located input field 'ifOperStatus' [walk] + Executing SNMP walk for data @ '.1.3.6.1.2.1.2.2.1.8' + Found item [ifOperStatus='Up'] index: 1 [from value] + Found item [ifOperStatus='Up'] index: 2 [from value] + Found item [ifOperStatus='Up'] index: 3 [from value] + Located input field 'ifDescr' [walk] + Executing SNMP walk for data @ '.1.3.6.1.2.1.2.2.1.2' + Found item [ifDescr='lo'] index: 1 [from value] + Found item [ifDescr='br-lan'] index: 2 [from value] + Found item [ifDescr='eth1'] index: 3 [from value] + Located input field 'ifName' [walk] + Executing SNMP walk for data @ '.1.3.6.1.2.1.31.1.1.1.1' + Located input field 'ifAlias' [walk] + Executing SNMP walk for data @ '.1.3.6.1.2.1.31.1.1.1.18' + Located input field 'ifType' [walk] + Executing SNMP walk for data @ '.1.3.6.1.2.1.2.2.1.3' + Located input field 'ifSpeed' [walk] + Executing SNMP walk for data @ '.1.3.6.1.2.1.2.2.1.5' + Located input field 'ifHighSpeed' [walk] + Executing SNMP walk for data @ '.1.3.6.1.2.1.31.1.1.1.15' + Located input field 'ifHwAddr' [walk] + Executing SNMP walk for data @ '.1.3.6.1.2.1.2.2.1.6' + Located input field 'ifIP' [walk] + Executing SNMP walk for data @ '.1.3.6.1.2.1.4.20.1.2'

Тоест всичко е ок! 🙂

Николай Николов Работа active directory, centos, clearos, dmz, firewall, iptables 0

Какво е ClearOS?

Какво е ClearOS?

ClearOS е CentOS базирана дистрибуция предназначена за малкия и среден бизнес. Лесна за администриране FIREWALL среда с вградена антивирусна система, впн сървър, поддръжка на няколко вида iptables скриптове (DMZ, 1-to1 nat, port forwarding,custom) и много други. Готиното е, че има вграден трафик анализатор(snort) чрез който лесно може да се следи трафика в реално време. Лесно може да се настрой сървъра да играе роля на gateway с 2 интернета и лоад балансинг между тях/ също така и бекъп.

За минус мога да кача че най-яките апликации са платени (и не са никак ефтини) Пример давам с : Active Directory Connector, Account Synchronization и Google Apps Synchronization които са по 100$ на година! 🙂

В обобщение ще пиша че инсталирах тази система на домашния ми гейт сървър преди 2 дни с идеята да я тествам, и до сега съм много доволен от нея. Чрез нея всеки може бързо и лесно да си направи собствен рутер с няколко клика (има много як уеб интерфейс)